กลุ่มแฮกเกอร์ "Belsen Group" โจมตี FortiGate ช่องโหว่ 0-Day และเผยแพร่ข้อมูลคอนฟิกไฟร์วอลล์กว่า 15,000 รายการ

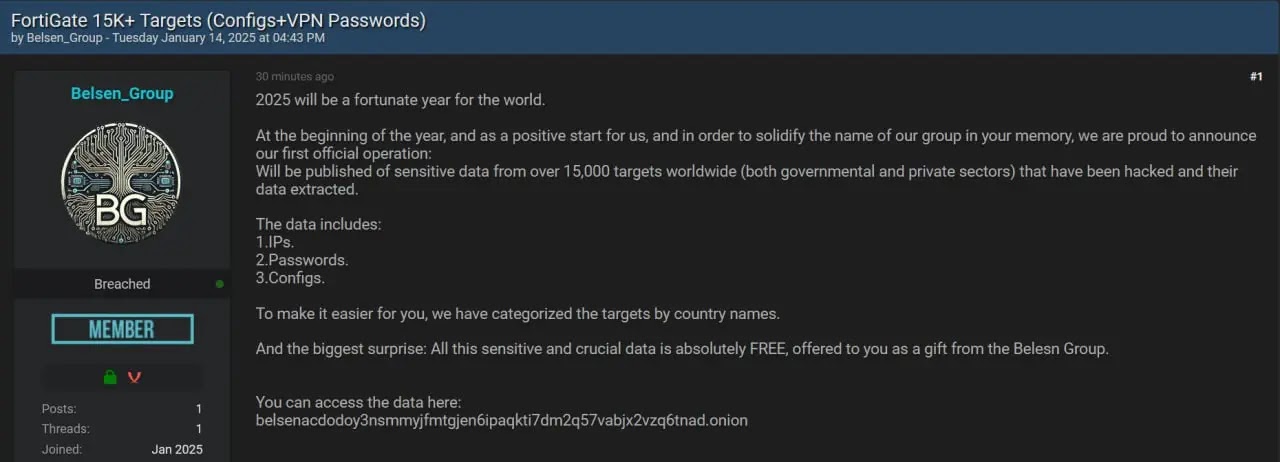

กลุ่มแฮกเกอร์ที่รู้จักในชื่อ “Belsen Group” ได้เผยแพร่คอนฟิกไฟร์วอลล์ FortiGate จำนวนกว่า 15,000 รายการออนไลน์

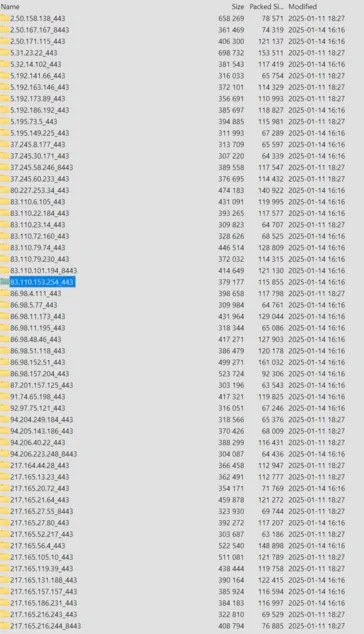

ข้อมูลที่ถูกเปิดเผยนี้ถูกกล่าวหาว่าได้มาจากการใช้ช่องโหว่แบบ Zero-Day ในระบบของ Fortinet ตั้งแต่เดือนตุลาคม 2022 โดยข้อมูลที่ถูกปล่อยรวมถึงข้อมูลสำคัญ เช่น ชื่อผู้ใช้, รหัสผ่าน (บางส่วนในรูปแบบข้อความธรรมดา), ใบรับรองการจัดการอุปกรณ์ และกฎของไฟร์วอลล์ทั้งหมด ข้อมูลดังกล่าวถูกโพสต์ฟรีบนฟอรัมในดาร์กเว็บและได้รับการยืนยันว่าเป็นข้อมูลจริง โครงสร้างของไฟล์ถูกจัดเรียงตามประเทศ และมีโฟลเดอร์ย่อยที่ตั้งชื่อตามที่อยู่ IP ภายในแต่ละโฟลเดอร์มีไฟล์สำคัญ 2 ไฟล์ ได้แก่

- config.conf: คอนฟิกทั้งหมดของอุปกรณ์ FortiGate

- vpn-users.txt: รายชื่อข้อมูล VPN พร้อมรหัสผ่านในรูปแบบข้อความธรรมดา

การยืนยันข้อมูลรั่วไหล

นักวิจัยด้านความปลอดภัยไซเบอร์ Kevin Beaumont ได้ยืนยันความถูกต้องของข้อมูลที่รั่วไหล โดยเปรียบเทียบหมายเลข Serial จากข้อมูลกับอุปกรณ์ที่พบใน Shodan (เครื่องมือค้นหาอุปกรณ์ที่เชื่อมต่ออินเทอร์เน็ต) รวมถึงการตรวจสอบชื่อผู้ใช้และรหัสผ่านที่พบในข้อมูล ซึ่งตรงกับอุปกรณ์ที่ถูกโจมตีที่เขาเคยวิเคราะห์

กลุ่ม "Belsen Group" ได้ประกาศว่าเหตุการณ์นี้เป็นปฏิบัติการใหญ่ครั้งแรกของพวกเขา พร้อมคำเตือนที่ดูเหมือนจะข่มขู่ว่า “ปี 2025 จะเป็นปีที่โลกโชคดี” ซึ่งอาจบ่งบอกถึงการโจมตีทางไซเบอร์ในอนาคต

ช่องโหว่ CVE-2022-40684

เหตุการณ์ครั้งนี้เชื่อมโยงกับช่องโหว่ CVE-2022-40684 ซึ่งเป็นช่องโหว่ที่ร้ายแรงระดับ Critical ในผลิตภัณฑ์ FortiOS, FortiProxy และ FortiSwitchManager

ช่องโหว่นี้อนุญาตให้ผู้โจมตีข้ามการตรวจสอบสิทธิ์ผ่านการส่งคำขอ HTTP หรือ HTTPS ที่ถูกปรับแต่งมาโดยเฉพาะ ช่องโหว่ดังกล่าวได้รับการเปิดเผยครั้งแรกโดย Fortinet ในเดือนตุลาคม 2022 และมีคะแนนความร้ายแรง CVSS สูงถึง 9.8

ในขณะนั้น Fortinet ได้เรียกร้องให้องค์กรอัปเดตระบบทันทีโดยใช้ซอฟต์แวร์เวอร์ชันที่ปลอดภัย แต่ดูเหมือนว่าผู้โจมตีจะใช้ประโยชน์จากช่องโหว่นี้ก่อนที่หลายองค์กรจะทำการแพตช์

เวอร์ชันที่ได้รับผลกระทบ

ผลิตภัณฑ์ของ Fortinet ที่ได้รับผลกระทบจากช่องโหว่นี้ ได้แก่:

FortiOS:

- เวอร์ชัน 7.0.0 ถึง 7.0.6

- เวอร์ชัน 7.2.0 ถึง 7.2.1

FortiProxy:

- เวอร์ชัน 7.0.0 ถึง 7.0.6

- เวอร์ชัน 7.2.0

FortiSwitchManager:

- เวอร์ชัน 7.0.0 และ 7.2.0

อัปเดตที่แนะนำ

Fortinet แนะนำให้อัปเกรดซอฟต์แวร์เป็นเวอร์ชันต่อไปนี้เพื่อแก้ไขช่องโหว่:

- FortiOS: เวอร์ชัน 7.2.2 ขึ้นไป และเวอร์ชัน 7.0.7 ขึ้นไป

- FortiProxy: เวอร์ชัน 7.2.1 ขึ้นไป และเวอร์ชัน 7.0.7 ขึ้นไป

- FortiSwitchManager: เวอร์ชัน 7.2.1 ขึ้นไป และเวอร์ชัน 7.0.1 ขึ้นไป

ผลกระทบจากข้อมูลที่รั่วไหล

ข้อมูลที่ถูกเปิดเผยแสดงให้เห็นว่าคอนฟิกไฟล์เหล่านี้ถูกดึงออกมาตั้งแต่ปลายปี 2022 แต่เพิ่งถูกเผยแพร่สู่สาธารณะในอีกกว่า 2 ปีถัดมา โดยมีความเสี่ยงสำคัญดังนี้:

- การเปิดเผยข้อมูลรับรอง: รหัสผ่าน VPN ในรูปแบบข้อความธรรมดาอาจช่วยให้ผู้โจมตีเข้าถึงเครือข่ายได้โดยไม่ได้รับอนุญาต

- การเปิดเผยกฎไฟร์วอลล์: ทำให้ผู้โจมตีทราบโครงสร้างเครือข่ายและนโยบายความปลอดภัย

- ใบรับรองอุปกรณ์: อาจถูกใช้ในการโจมตีแบบ Man-in-the-Middle หรือการปลอมตัว

- ภัยคุกคามถาวร: แม้องค์กรจะแพตช์ช่องโหว่ CVE-2022-40684 แล้ว แต่ยังอาจมีความเสี่ยงหากคอนฟิกถูกขโมยไปก่อนหน้านั้น

ข้อแนะนำ

ผู้เชี่ยวชาญด้านความปลอดภัยเตือนว่าเหตุการณ์นี้อาจนำไปสู่การโจมตีอย่างกว้างขวางในภาครัฐและเอกชนทั่วโลก Fortinet แนะนำให้องค์กรที่ใช้ผลิตภัณฑ์ของตนดำเนินการดังนี้:

- ตรวจสอบว่าระบบได้รับผลกระทบหรือไม่

- แก้ไขช่องโหว่โดยการอัปเดตซอฟต์แวร์

- ติดตามข่าวสารและดำเนินการตามมาตรการความปลอดภัยเชิงรุก

นักวิจัย Kevin Beaumont มีแผนที่จะเผยแพร่รายการ IP ที่ได้รับผลกระทบเพื่อช่วยให้องค์กรตรวจสอบและดำเนินการแก้ไขทันที